DİKKAT Hacker’lar banka güvenliklerini nasıl aşıyorlar : Adım-Adım

Kocaeli Firmalarının KEP ve e-imza ihtiyacı YSM’den

17 Kasım 2014

Bilgilendirme ve Uyarı : TTNET faturası adı altında gelen hack saldırısı

18 Kasım 2014Hesperbot (DefRef) Saldırıları Gelişerek Devam Ediyor

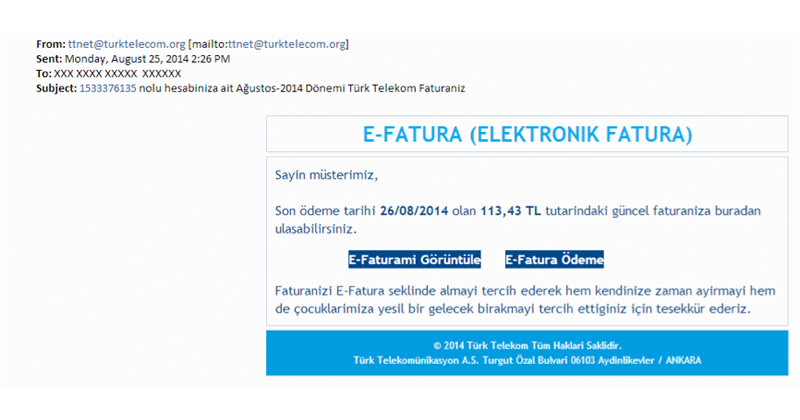

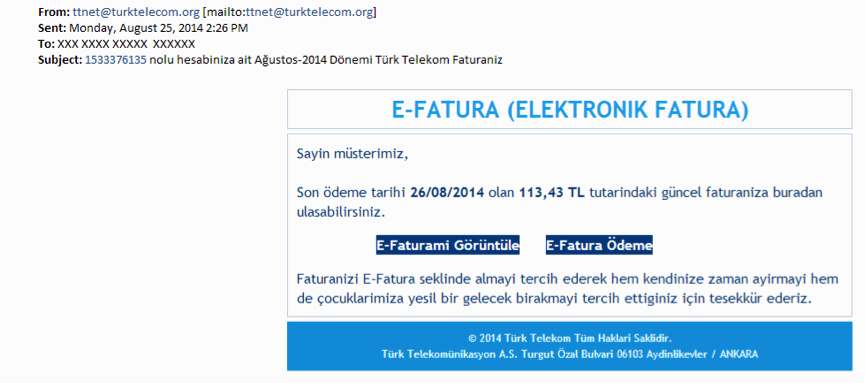

Kamuoyunda Hesperbot [1] (DefRef [2]) olarak bilinen zararlı yazılım bir kez daha Türkiye’deki banka kullanıcılarını hedef almaktadır. Son sürümde de Hesperbot, bankalardaki ikili kimlik doğrulama mekanizmalarını atlatabilmek amacıyla, PC ve mobil sistemlere birlikte saldırmaktadır. Halihazırda aktif olan zararlı yazılım, eski sürümlerine benzer şekilde çeşitli kurumlardan gelmiş gibi görünen sahte fatura elektronik postalarını kullanarak yayılmaktadır.

Şekil 1’de kullanıcılara gönderilen bir sahte elektronik posta örneği görülmektedir.

Şekil 1. Sahte fatura e-postası

Web Sayfalarına Kod Enjekte Edilmesi

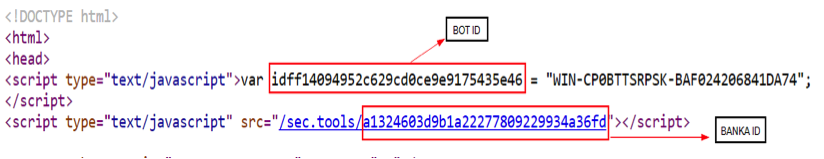

Hesperbot zararlısı bazı bankaların kullanıcılarını (bireysel ve kurumsal) hedef almaktadır. Zararlı, bulaştığı sistemde web tarayıcısı üzerinden internet bankacılığı sistemlerine girildiğini tespit edebilmektedir. Tespit ettiği takdirde ilgili bankaya özel hazırlanmış zararlı JavaScript kodlarını tarayıcıya enjekte etmektedir. Şekil 2’de tarayıcıya enjekte edilen kod parçası gösterilmektedir.

Şekil 2. Tarayıcıya enjekte edilen kod parçası

Şekil 2’de gösterilen kod parçasındaki “BANKA ID” bölümü her bankanın kendisine özel olarak değişmektedir. Bu sayede komuta kontrol sunucusundan yalnızca ilgili bankaya özel hazırlanan zararlı JavaScript kodları indirilmektedir.

Kullanıcıya Ait Banka Hesap ve Cep Telefonu Bilgilerinin Çalınması

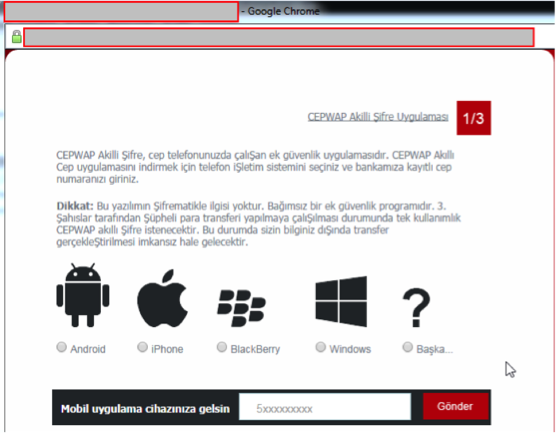

Zararlı JavaScript kodları kullanıcının internet bankacılığına giriş yaptığını tespit edebilmekte ve komuta kontrol sunucusuna -kullanıcı gerçekten giriş yapabildiyse- kullanıcı bilgilerini (müşteri numarası, parola vs.) göndermektedir. Gönderilen kullanıcı bilgileri komuta kontrol sunucusu tarafından kontrol edilerek kullanıcının daha önceden bot ağına kayıtlı olup olmadığı araştırılmaktadır. Kullanıcı bot ağına daha önceden kayıt edildi ise herhangi bir zararlı eylem gerçekleştirilmemektedir. Gönderilen bilgiler yeni bir kullanıcıya ait ise bu kullanıcının mobil telefonuna sızma aşamasına geçilmektedir. Bu amaçla bankalara özel olarak hazırlanmış sahte sayfalar kullanıcıya sunularak bu sayfalar üzerinden kullanıcıdan telefon numarası, cep telefonunun işletim sistemi gibi bilgiler talep edilmektedir. İstenen bilgileri giren kullanıcının cep telefonuna bankadan geliyor gibi görünen bir SMS mesajı yollanmakta ve kullanıcının telefonuna bir mobil uygulamayı indirmesini istenmektedir.

Şekil 3’te bir banka için hazırlanmış sahte sayfaların ilki gösterilmektedir. Bu sayfada saldırgan, kullanıcının cep telefonu numarası ve model bilgisi almaktadır.

Şekil 3. Sahte mobil uygulama istek sayfası -1

Şekil 4’te gösterilen ikinci web sayfasında ise saldırgan, mobil uygulamanın cihaza indirilebilmesi ile ilgili talimatları belirtmektedir.

Şekil 4. Sahte mobil uygulama istek sayfası -2

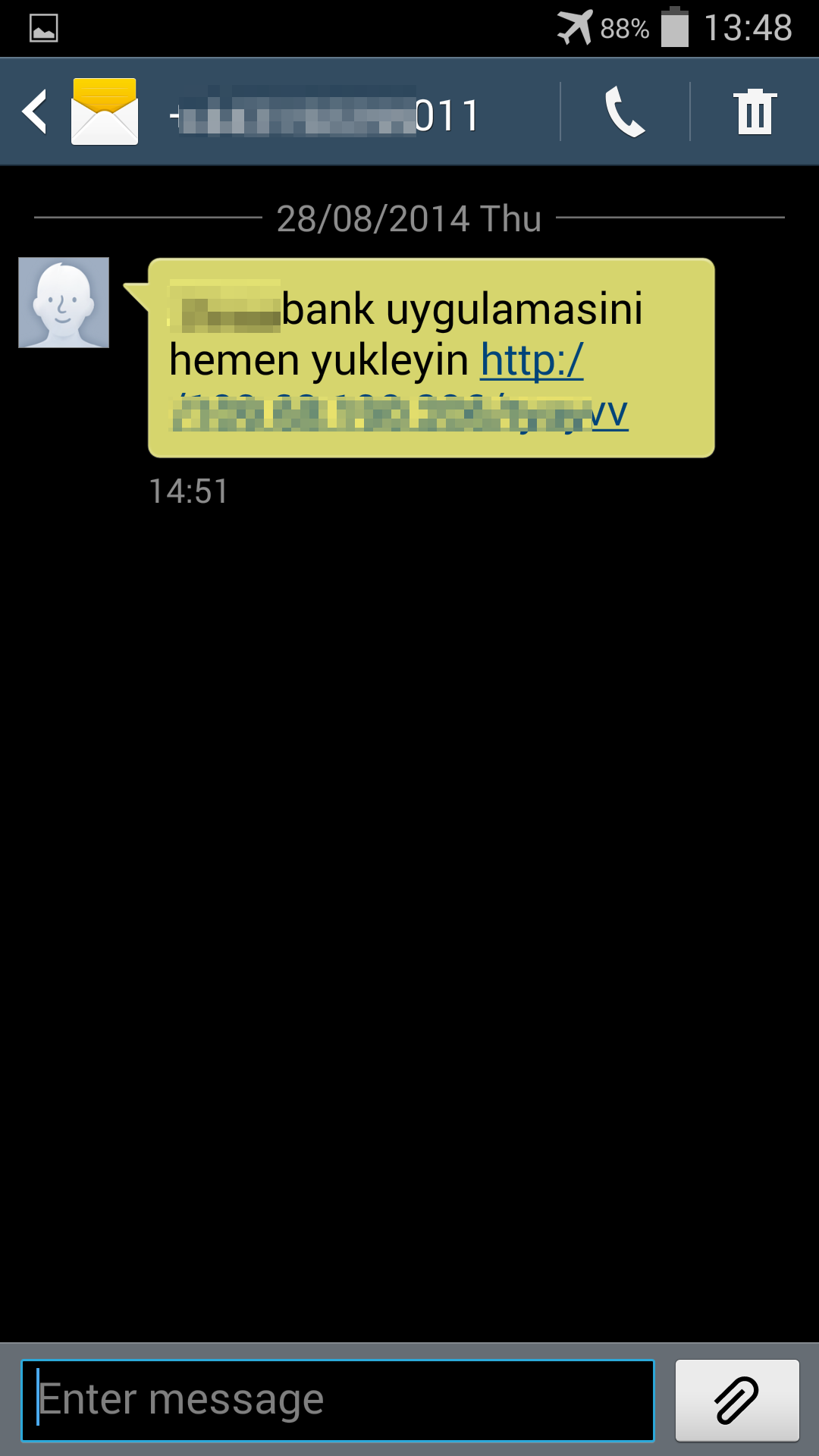

Şekil 5’te kullanıcıya gelen ve zararlı mobil uygulamasının bağlantı bilgisini içeren SMS mesajı görülmektedir.

Şekil 5. Kullanıcının telefonuna zararlı uygulamayı indirmesi için gönderilen SMS mesajı

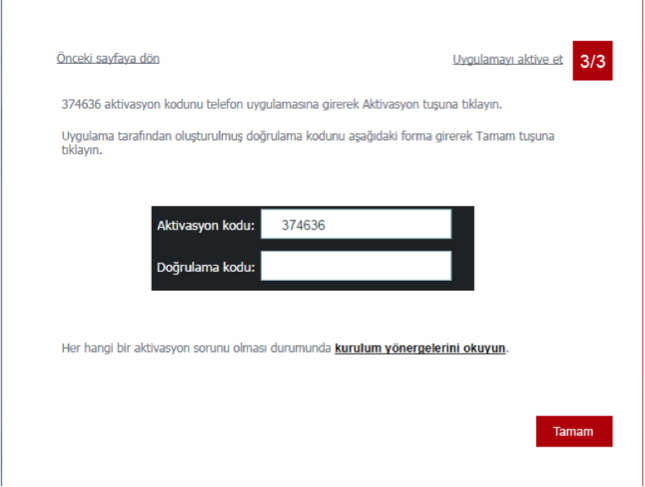

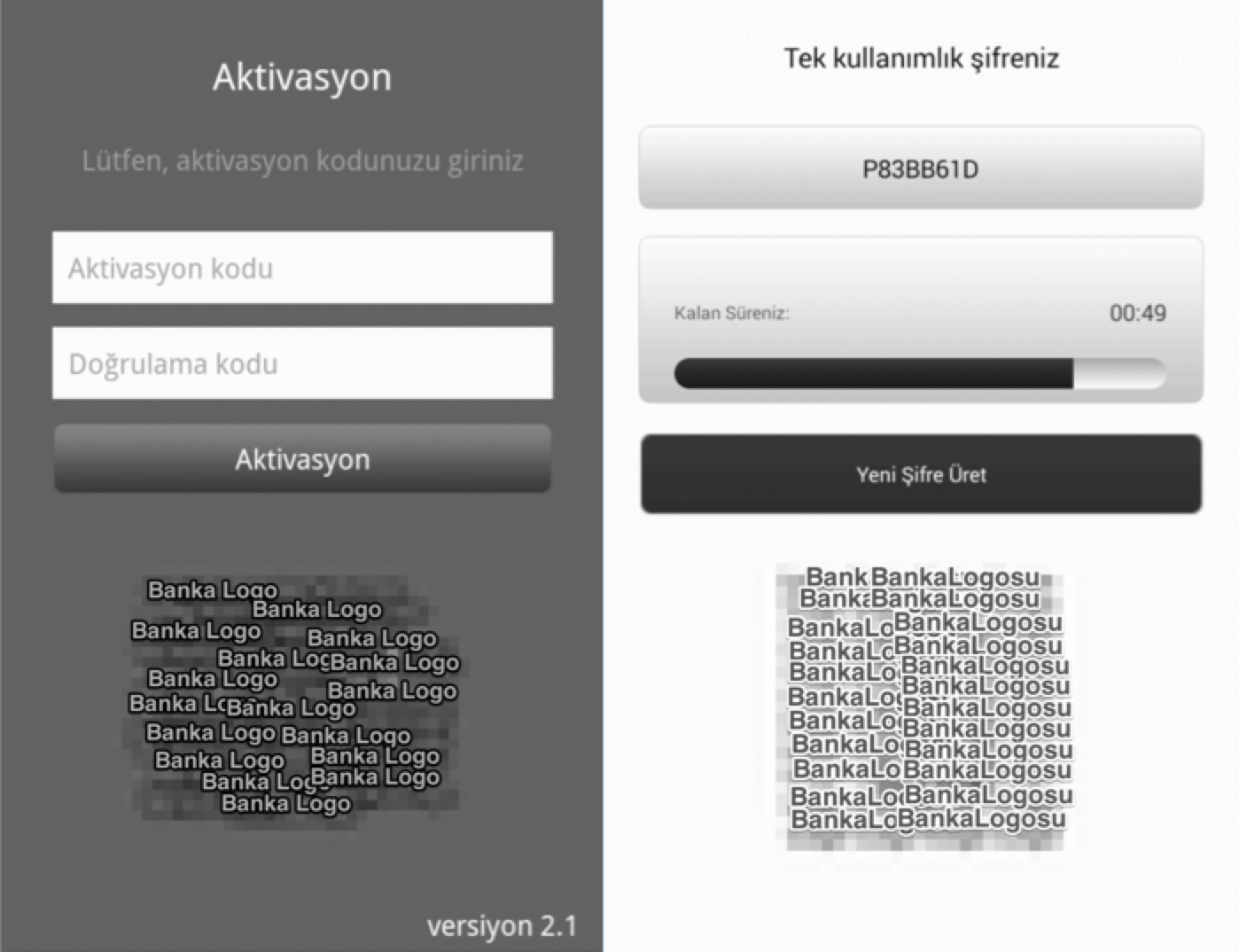

Şekil 6’ da çift taraflı doğrulama sayfası gösterilmektedir. Hesperbot mobil uygulamasını yüklemek isteyen kullanıcıya mobil uygulama tarafından “Aktivasyon kodu” sorulmaktadır. Aktivasyon kodu mobil uygulamaya girildikten sonra mobil uygulama tarafından bir doğrulama kodu oluşturulmakta ve bu kod ilgili alana bu kodu girilerek sözde aktivasyon işlemi tamamlanmaktadır. Bu işlemler tamamlandıktan sonra komuta kontrol sunucusuna mobil uygulamanın başarıyla kurulduğuna dair bir bilgi gönderilmektedir.

Şekil 6. Sahte mobil uygulama istek sayfası -3

Kullanıcının mobil telefonuna yüklenen uygulama ile birlikte saldırgan, hem PC hem de mobil cihazı enfekte etmiş durumdadır. Bu sayede internet bankacılığı sistemlerinde sıkça kullanılan SMS doğrulama kodu önlemini işlevini kaybetmektedir.

Hesperbot Mobil Uygulamasının İncelenmesi

Hesperbot zararlı yazılımının mobil kısmında bankalara göre 10 adet Android uygulama paketi mevcuttur. Bu dosyalardan incelemeye konu olan paketler ve SHA-1 özet bilgileri aşağıda sunulmuştur

CEPWAP_8.apk SAH-1: cfc8d96162d0d8adb76acfe941d70ae5ffa51db9

CEPWAP_4.apk SHA-1: 6b3da34d5adf8e364f14d715f13dcb1fd7270777

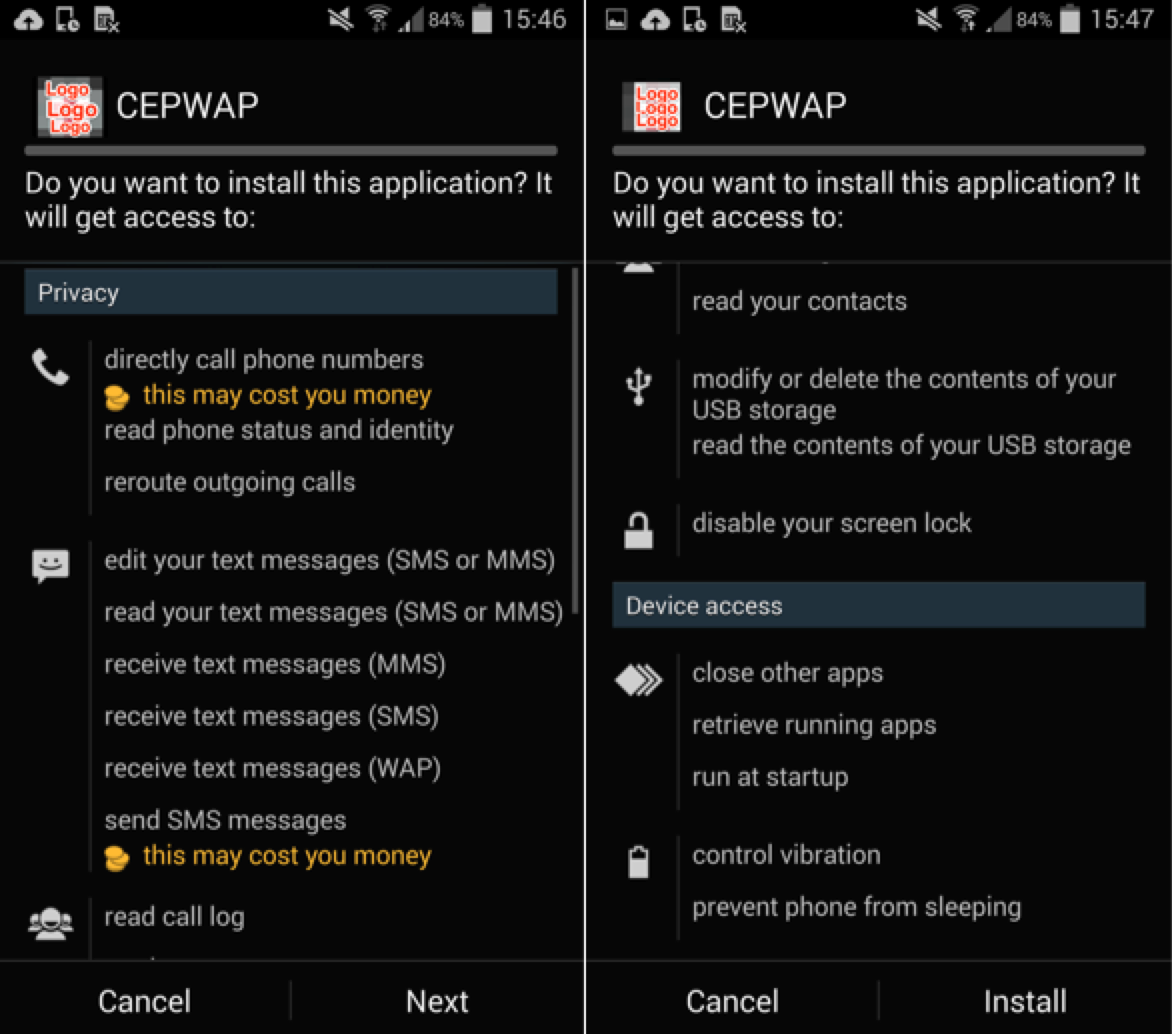

Uygulamanın kurulum sırasında talep ettiği izinler incelendiğinde kullanıcıdan SMS-MMS alma, SMS gönderme, telefon rehberine erişim, telefon açma gibi kullanıcıya maddi kayıp oluşturabilecek izinlerin yanı sıra; çok daha şüpheli olan cihaz başlatıldığında haber alma, cihazı yeniden başlatma veya kapatma, çalışan prosesleri sonlandırma ve log kayıtlarına erişim gibi izinleri de talep ettiği görülmektedir. Özellikle cihaz başlatıldığında haber alma izni, mobil zararlı yazılımlar tarafından kendi kendini başlatma özelliği için kullanılmaktadır. Şekil 7’de uygulamanın kurulum sırasında talep ettiği izinler görülebilir.

Şekil 7. Kurulum sırasında kullanıcından talep edilen izinler

Uygulama ilk bakışta internet bankacılığı aktivasyon ve internet bankacılığı tek kullanımlık şifre üretme uygulaması olarak görünmektedir. Şekil 8‘ de aktivasyon ve tek kullanımlık şifre üretim arayüzleri görülmektedir.

Şekil 8. Uygulama çalıştırıldığında karşılaşılan aktivasyon ve tek kullanımlık şifre üretme arayüzleri

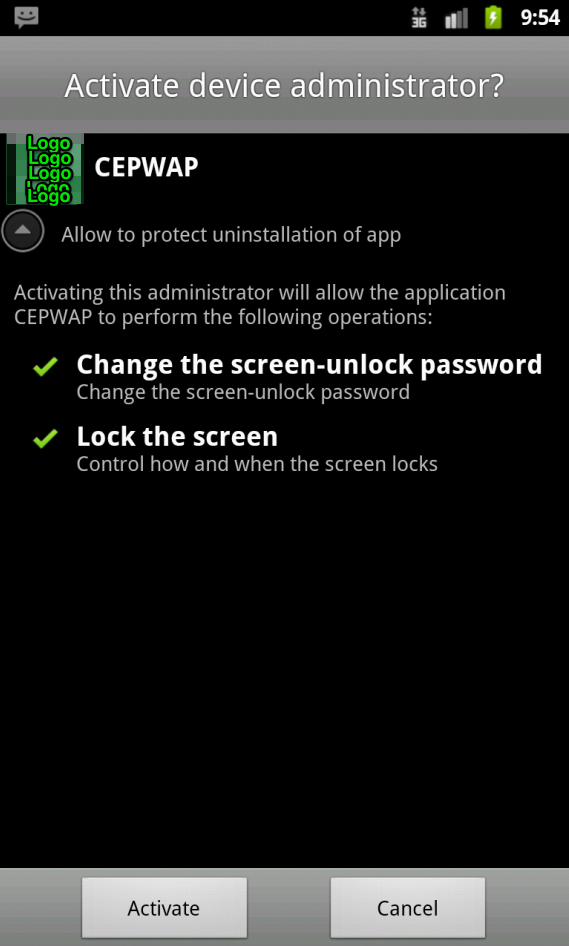

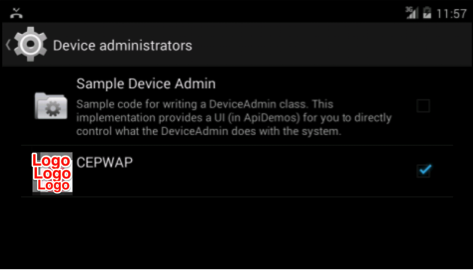

Ancak sözde aktivasyon işlemi tamamlandıktan sonra uygulama kendisini cihaz yöneticileri listesine ekleme talebi yapmakta ve aynı zamanda arka planda çalıştırdığı servislerle cihaza gelen tüm SMS’leri takibe almaktadır. Kendisini cihaz yöneticileri listesine eklemesi uygulamanın cihazdan bir güvenlik uygulaması ile kaldırılmasını engelleme amaçlıdır.

Şekil 9. Uygulamanın kendisini cihaz yöneticileri listesine ekleme talebi

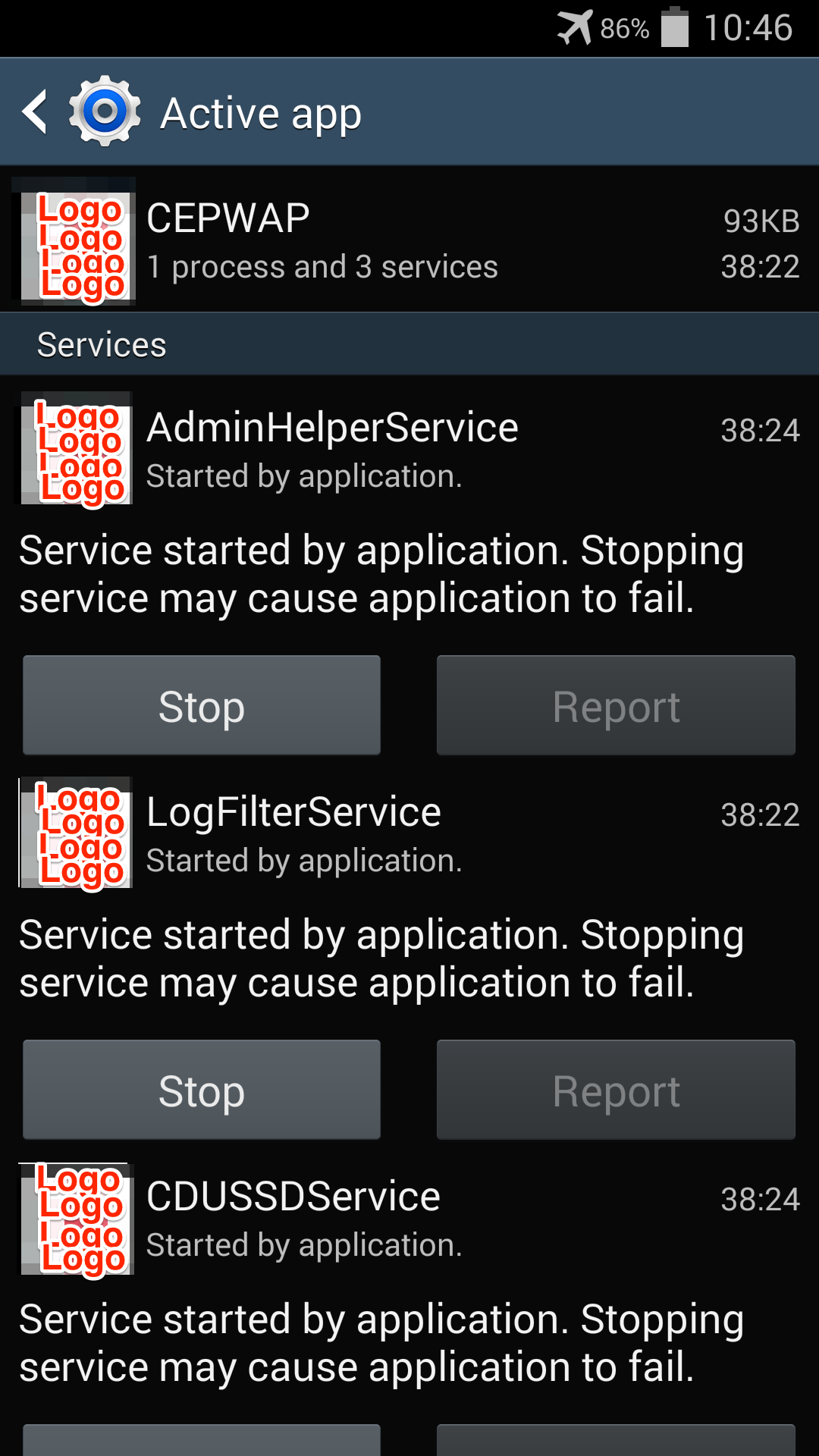

Cihaz yeniden başladığında otomatik olarak zararlı uygulama prosesi ve uygulama servisleri ayağa kalkmakta arka planda çalışmaya başlamaktadır.

Şekil 10. Arka planda çalışan servisler ve uygulama prosesi

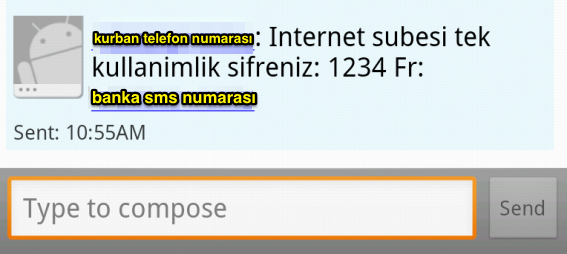

Uygulama saldırgan tarafından SMS yoluyla yönetilmektedir. Saldırganın belirlediği yönetici telefon numarası dışında herhangi bir numaradan gelen tüm SMS’ler kullanıcıya gösterilmeden saldırgana yönlendirilmektedir. Bu sayede bankalardan gelen tek kullanımlık SMS şifreleri da saldırganın eline geçmektedir. Saldırgana yönlendirilen mesajda, bankadan gelen mesaj içeriği ve “Fr:” ifadesi ile birlikte bankanın SMS gönderdiği telefon numarası bulunmaktadır. Şekil 11’ de enfekte olmuş kurban cihaza gelen örnek bir SMS mesajının saldırganın cihazına yönlendirildiği görülebilmektedir.

Şekil 11. Kurban cihazdan saldırgan cihazına yönlendirilen bankacılık SMS mesajı örneği

Ayrıca saldırgan istediği zaman yine SMS ile gönderdiği komutlar vasıtasıyla zararlı uygulamayı devreye alıp istediği zaman devre dışı bırakabilmektedir. Bu sayede çok fazla dikkat çekmeden işlemlerine uzun süre devam edebilmektedir.

Saldırganın yönetici telefon numarasından gönderdiği USSD [6] komutları da yine kurban telefon tarafından çalıştırılmaktadır. Ayrıca saldırgan, kurban telefon üzerinden istediği herhangi bir telefon numarasına SMS gönderebilmektedir. Bu özellik sayesinde saldırgan, kurban cihazlar üzerinden yüksek ücretli servislere abone olma ve üçüncü kişilere SMS gönderme gibi saldırılar gerçekleştirebilmektedir.

Saldırgan iz bırakmamak adına yine SMS üzerinden gönderdiği bir komutla uygulamayı cihazdan kaldırabilmektedir.

Kısaca Hesperbot mobil modülünün yaptığı asıl işlem, Hesperbot zararlısı tarafından enfekte edilmiş mobil cihaza gelen internet bankacılığı tek kullanımlık şifre SMS’lerini ele geçirerek saldırgana yönlendirmektir.

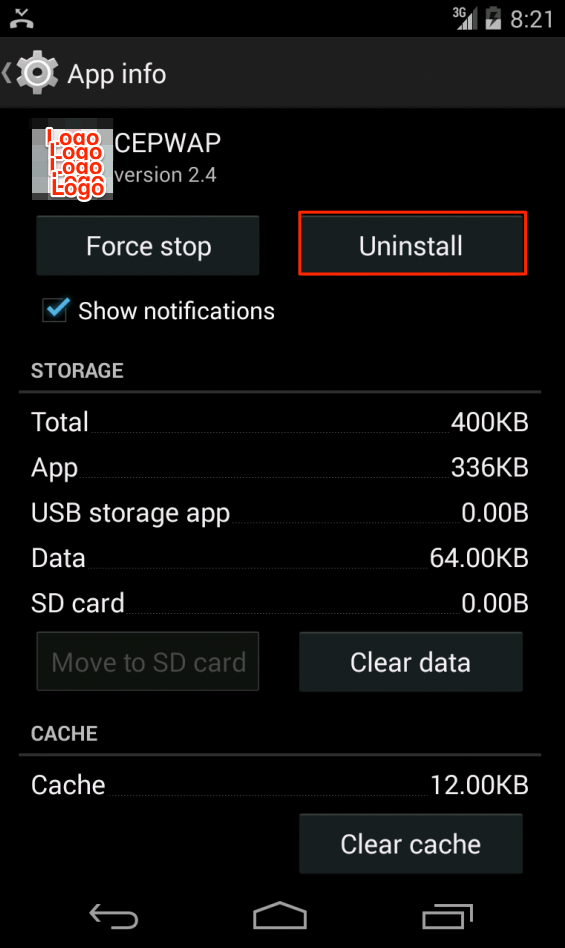

Hesperbot Mobil Modülünün Cihazdan Temizlenmesi

Hesperbot mobil modülü kendisini cihaz yöneticileri listesine eklediğinden dolayı herhangi bir yetkisiz güvenlik yazılımı ile temizlenememektedir. Bunun için öncelikle Hesperbot mobil uygulamasının cihaz yöneticisi hakkının geri alınması gerekmektedir.

Bu işlem için

Ayarlar > Güvenlik > Cihaz Yöneticileri

adımları takip edilerek açılan ekranda CEPWAP uygulamasının yanında bulunan tik işareti kaldırılmalıdır. Bu sayede uygulama yöneticisi menüsünde CEPWAP uygulaması için cihazdan kaldırma butonu aktif hale gelecek ve uygulama cihazdan kaldırılabilir duruma gelecektir.

Şekil 12. Cihaz yöneticileri listesinde CEPWAP uygulamasının yer alması

Uygulamayı cihazdan kaldırabilmek için Android sürüm bilgisine bağlı olarak

Ayarlar >Daha Fazla> Uygulama Yöneticisi veya Ayarlar > Uygulamalar

adımları takip edilerek gelen listeden CEPWAP uygulaması seçilmeli ve “Kaldır” butonuna basılarak uygulama kaldırılmalıdır.

Şekil 13. Uygulama yöneticisi üzerinden CEPWAP uygulamasının kaldırılması

Bilgisayar Üzerinde Hesperbot Zararlısının Tespiti

İncelemeye konu olan dosya adı ve SHA-1 özet bilgisi aşağıdaki gibidir.

fatura_874217.exe SAH-1: BFEA724E8243D4181974CC3575FCE58937C6A80C

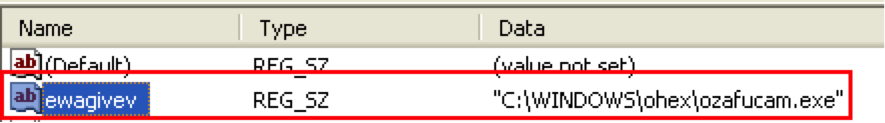

İlgili uygulama çalıştırıldığında %SystemRoot% altına rastgele isimli bir klasör altına rastgele isimle kendi kopyasını oluşturmaktadır. (İncelemye konu olan örnekteki dosya ismi “C:WINDOWSohexozafucam.exe” şeklindedir.)

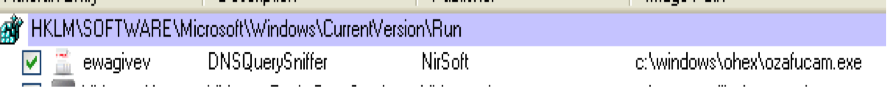

Kayıt defterinde “HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun” altına rastgele oluşturulan bir anahtar ismi ile %SystemRoot% dizini altına kopyalanan zararlının tam yolu verilmektedir. Şekil 14’te ilgili kayıt defteri örneği gösterilmektedir.

Şekil 14. Kayıt defteri görüntüsü

“%Appdata%Sun” dizini altına rastgele isimli “.bkp” uzantılı bir dosya oluşturulmaktadır.

“%Appdata%” altına rastgele isimli 3 adet “.dat” uzantılı dosya oluşturulmaktadır.

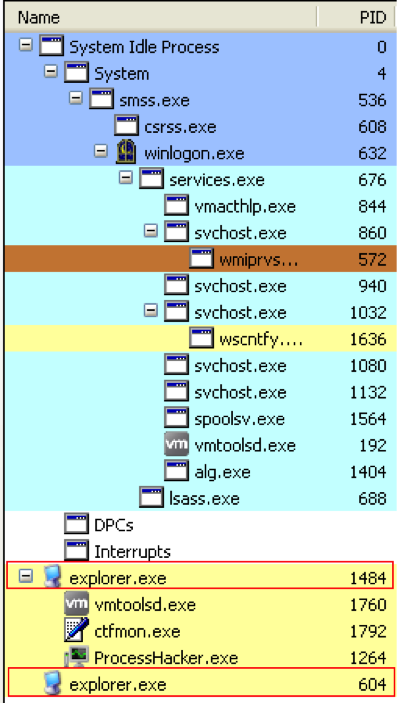

Enfekte olmuş sistemdeki çalışan prosesler listelendiğinde olağan dışı olarak 2 adet Explorer.exe process’inin çalıştığı görülmektedir. Bu durum Şekil 15’te görülmektedir.

Şekil 15. İki adet Explorer process’inin çalışması

Ağ Aktiviteleri ile Hesperbot Tespiti

Hesperbot zararlısının ağ imzaları aşağıda belirtilmekledir.

Uygulama sisteme sızdıktan sonra https://followtweetertag.com/ adresi ile şifrelenmiş HTTPS trafiği üzerinden haberleşmektedir. Bu trafiği gerçekleştiren proses ise Explorer.exe prosesidir (Normal sistemlerde Explorer.exe uygulaması bu tür bir ağ aktivitesi gerçekleştirmemektedir).

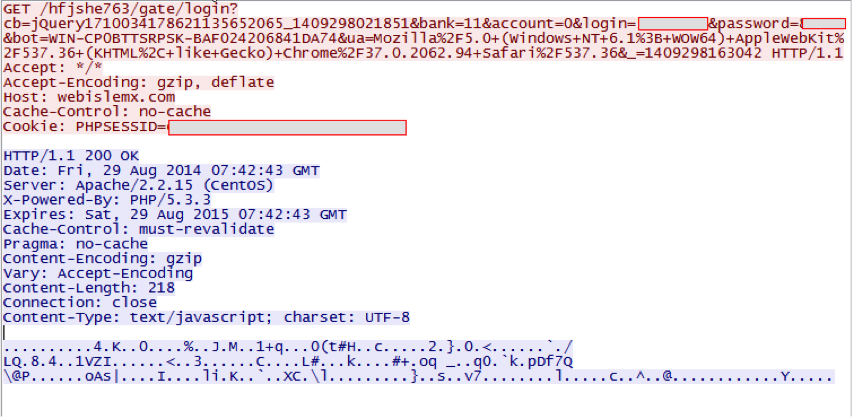

Asıl iletişim ise http://webislemx.com isimli sunucu ile gerçekleştirilmektedir. Tarayıcıya enjekte edilen zararlı JavaScript kodları, kullanıcının bankacılık hesabı ile ilişkili elde ettiği tüm verileri bu sunucuya HTTP GET talebi ile göndermektedir. Şekil 16’da örnek bir ağ aktivitesi gösterilmektedir.

Şekil 16. Ağ Aktivitesi Örneği

Hesperbot mobil uygulaması ise cihaza 109.68.190.206 IP adresi üzerinden indirilmektedir. Uygulama paketi rastgele bir isimle oluşturulmuş paket adı ile http://109.68.190.206/<rastgeleBirİsim> şeklindeki bağlantıdan servis edilmektedir.

Hesperbot PC Modülünün Sistemden Temizlenmesi

Hesperbot zararlısının sistemden temizlenmesi için sistem güvenli modda [3] açıldıktan sonra aşağıdaki işlemler gerçekleştirilmelidir.

Autoruns [4] isimli uygulama yardımı ile Hesperbot’un kendi kopyasını %SystemRoot% dizini altında nereye yerleştirdiği tespit edilebilir. Şekil 17’de Autoruns uygulamasının çıktısı gösterilmektedir (Windows dizini altındaki klasör ismi ve uygulama ismi farklılık gösterebilir).

Şekil 17. Autoruns Çıktısı

Tespit edilen kayıt, hem disk üzerinden (bu incelemeye konu olan örnekte “C:windowsohexozafucam.exe”) hem de kayıt defterinden temizlenmelidir.

Genel Tavsiyeler

Bu tür siber saldırı operasyonlarında genellikle oltalama (phishing) saldırısı [5] denilen yöntem kullanılarak kurbanlara sahte mailler gönderilmektedir. Hesperbot zararlısı da benzer bir şekilde yayılmaktadır. Bu gibi saldırılardan korunmak için kaynağı kesin olarak bilinmeyen maillere itibar edilmemeli, mail yoluyla gelen veya internet üzerinden indirilen dosyalar açılmamalı, uygulamalar çalıştırılmamalıdır.

Kullanıcıların Hesperbot mobil zararlı yazılımına karşı dikkat etmeleri gereken hususların başında zararlı yazılımın talep ettiği izinlere dikkat edilmesi gelmektedir. Ayrıca bir bankacılık uygulamasının cihaz yöneticisi hakkı talep etmesi alışılmışın dışında şüpheli bir davranış şeklidir. Güvenilmeyen hiçbir uygulamaya cihaz yöneticisi hakkı ve gereğinden fazla izin verilmemesi mobil cihaz kullanımı ile ilgili tavsiye edilebilecek hususlardan başında gelmektedir. Şüpheli bir durumla karşılaşıldığında banka müşteri hizmetleri aranarak uygulamanın varlığı teyit edilebilir.

Zararlı Yazılım ve Mücadele Merkezi

Zararlı yazılım ve mücadele merkezimiz çalışmalarını, Ulaştırma, Denizcilik ve Haberleşme Bakanlığı adına, TUBİTAK BİLGEM Siber Güvenlik Enstitüsü bünyesinde gerçekleştirmektedir. Analiz edilmesini istediğiniz zararlı yazılımları https://zar.sge.gov.tr web adresi ile bizimle paylaşabilir ve mrt@tubitak.gov.tr eposta adresi ile bizimle iletişime geçebilirsiniz.

Kaynak : https://www.bilgiguvenligi.gov.tr/siniflandirilmamis/hesperbot-defref-saldirilari-geliserek-devam-ediyor.html